a) Los virus parásitos.

Infectan ficheros ejecutables o programas de la computadora. No modifican el contenido del programa, pero funcionan de forma que el código del virus se ejecuta en primer lugar. Estos virus pueden ser:

- De acción directa

- Residentes.

Un virus de acción directa afecta a uno o más programas para infectar cada vez que se ejecuta.

a) Un virus residente se oculta en la memoria del ordenador e infecta un programa determinado, al ejecutar dicho programa.

b) Los virus del sector de arranque inicial.

Estos virus se sitúan en la primera parte del disco duro o flexible, conocida como sector de arranque inicial, y sustituyen los programas que almacenan información sobre el contenido del disco o los programas de arranque. Estos virus suelen difundirse mediante el intercambio de archivos en disquete o pendrive.

c) Los virus multipartitos.

Estos virus poseen las capacidades de los virus parásitos y de sector de arranque inicial, y pueden infectar tanto ficheros como sectores de arranque.

d) Los virus acompañantes.

Los virus acompañantes no modifican los ficheros, sino que crean un nuevo programa con el mismo nombre que un programa legítimo y utilizan al sistema operativo para que los ejecute.

e) Los virus de vínculo.

Estos modifican la forma en que el sistema operativo detecta los programas, y lo usan para que ejecute primero el virus y luego el programa deseado. Estos virus pueden infectar todo un directorio de un ordenador, y cualquier programa al que se acceda en dicho directorio ejecutará el virus y se infectará.

Virus de macro.

Son un tipo de virus que ha cobrado importancia en el mundo de la informática, lo curioso es que se transmiten mediante los ficheros de extensión .DOC de Microsoft Word, estos virus son capaces de cambiar la configuración de Windows, borrar ficheros del disco duro, enviar por correo cualquier archivo por su cuenta, e incluso infectar nuestro disco duro con un virus de fichero.Estos virus no son muy complicados de diseñar como los virus convencionales. Están codificados en forma de macros del Word y por tanto puede infectar nada mas cargar un documento. Son diseñados con Word Basic.

Virus e-mail.

No existen como virus en si mismos. Puede ser que recibamos un programa infectado pero solo pasará a tener efecto cuando lo ejecutemos desde nuestro ordenador.

Uno de los correos de este tipo más famoso era el "Good Times".

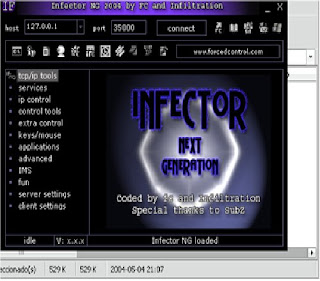

Caballos de Troya.

Un caballo de Troya aparenta ser algo interesante e inocuo, por ejemplo un juego, pero cuando se ejecuta puede tener efectos destructivos. No se replican a sí mismos como la mayoría de los virus.

Bombas lógicas.

Una bomba lógica libera su carga activa cuando se cumple una condición determinada, como cuando se llega una fecha u hora determinada o cuando se teclea una combinación de letras.

Gusanos.

Un gusano se limita a reproducirse, pero puede ocupar memoria de la computadora y hacer que sus procesos vayan más lentos.

Por lo general los virus se transmiten por disquete o al ejecutar ficheros adjuntos a e-mail. También puede encontrarse con un virus visitando páginas web que utilizan un componente llamado ActiveX o Java Applet.

PRIMERA PARTE

Contaminar win xp con el primer virus

Apagar la maquina y reiniciar el sistema

Aplicar su antivirus favorito e intentar remover el virus, en este caso utilizare avast.

Escaneo en tiempo real de archivos- Escaneo de memoria.- Escudo de protección para red local- Escudo de protección para Software P2P e IM- Escudo de protección para clientes de correo- Escudo de protección para TCP- Actualizaciones automáticas- Gratuito

este antivirus lo podemos obtener de la Web en su versión de prueba o utilizar el antivirus que por defecto trae nuestro sistema operativo, la ventaja que trae este antivirus es que al momento de su instalación cuando nuestro equipo reinicia para guardar cambios por defecto el antivirus antes de cargar el sistema hace un análisis profundo a nuestro equipo. ahora bien si no deseamos que esta operación se realice damos esc y nuestro sistema iniciara normalmente, y automáticamente buscara sus actualizaciones en la red, por otro lado ‘para comenzar a escanear nuestro equipo y seguir realizando las tareas que realizamos damos en el icono que aparece en el escritorio luego esperamos a que verifique el estado del equipo y comenzara a revisar los archivos de forma minuciosa

Haz clic en el siguiente enlcae amigo para seguir descubriendo mas sobre este tema

No hay comentarios:

Publicar un comentario